实验能力要求

- 掌握一定的信息收集能力;

- 掌握常见 Web 漏洞利用能力;

实验需求

场景一:渗透靶机

- 具体要求:

将下载的靶机压缩包导入到 VM workstation 中运行,查看是否获得 IP 地址 (不需要登陆靶机)。

本靶场主要任务:

- 渗透靶机 sick0s1.1,并于靶场内的 /root 目录中找到对应 flag 文件;

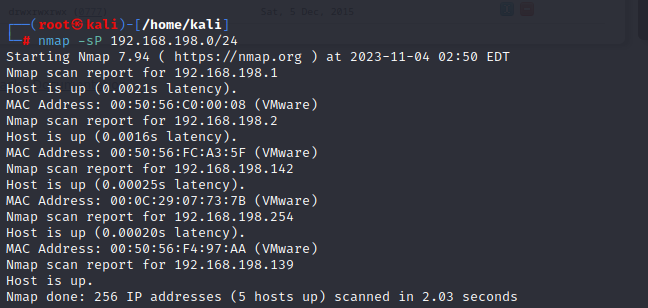

- 1. 查看本机 IP 地址,使用 nmap 确定攻击目标的 IP 地址

我们已经找到了目标计算机 IP 地址:192.168.198.142

继续使用 nmap 扫描查看目标靶机端口开放情况

开放端口:22、3128

这里可以看到 3128 端口是作为代理使用的,所以想访问 80 端口必须走 3128 端口代理

3. 访问站点发现没有什么可利用的地方,开始扫描网站目录 (这里使用 nikto 进行扫描)

扫描出/robots.txt 页面和/cgi-bin/status 页面

访问/robots.txt 页面

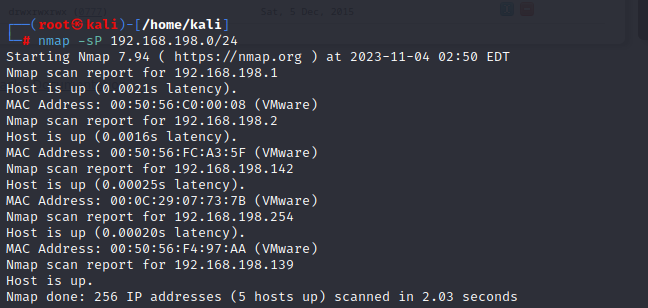

尝试访问/wolfcms

发现 CMS 为 wolfcms,直接上网查其漏洞

根据网上信息得到的后台地址

/wolfcms/?/admin/login

同时得到默认账号密码 admin

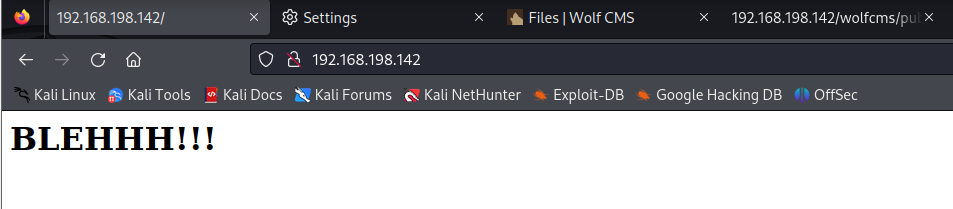

- 使用默认账号密码 admin:admin 登录成功,找到文件上传地址

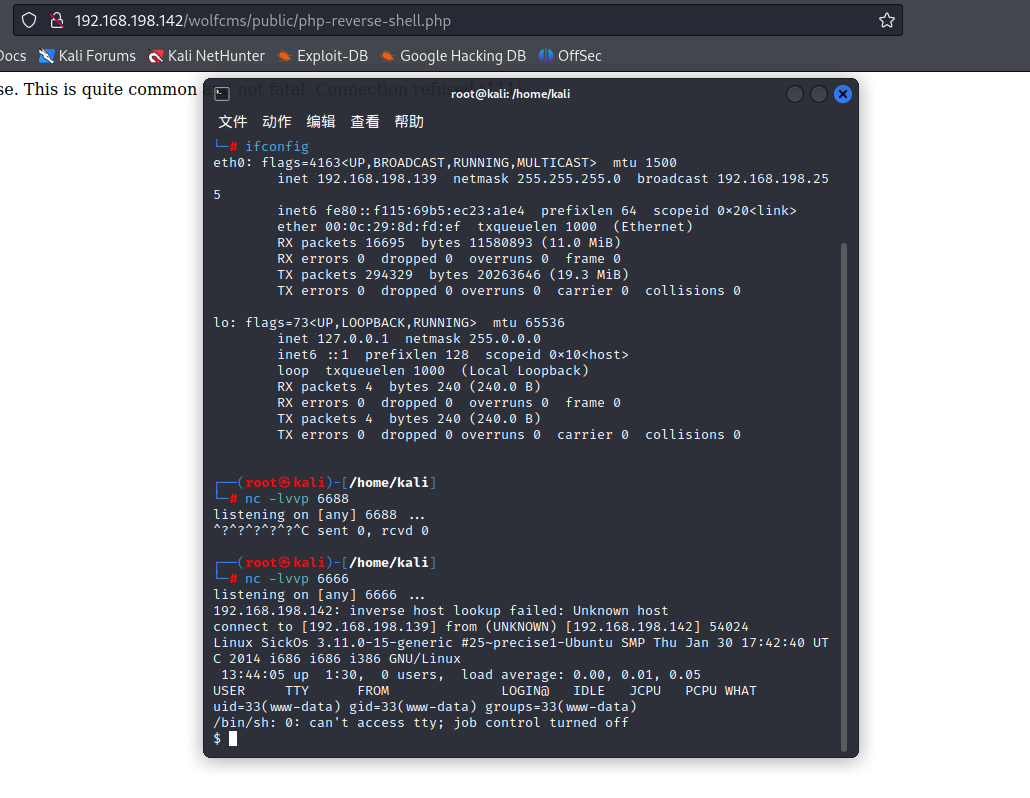

- 使用 kali 自带的 php 木马进行反弹 shell

进入/usr/share/webshells/php 目录,将 php-reverse-shell.php 复制到桌面上 (编辑文件,如下图所示,文件名更改为 shell.php)

上传 shell.php 文件

- 然后 kali 监听本地 6666 端口,浏览器访问木马文件,可以看到 kali 这边成功反弹一个 shell

在/var/www 目录下面发现一个 py 文件,但是查看其内容,也没什么

在/var/www/wolfcms 目录下面发现数据库配置文件

查看其内容,发现数据库账号密码

7. 发现 sickos 用户,尝试用数据库的密码去登入 sickos 用户

使用 su -s 的 shell 成功获取 root 权限